Ransomware como servicio: cómo funciona el cibercrimen organizado como un modelo de negocios

Se conoce como ransomware a un tipo de software malicioso que se introduce en el sistema informático de una empresa o de un organismo estatal para bloquear o cifrar sus datos, de modo que las víctimas de este ataque no puedan acceder a su propios archivos con información. A continuación, los ciberdelincuentes que toman el control de los equipos de esa entidad, y que toman sus datos como rehenes, piden un dinero de ‘rescate’ -’ransom’, en inglés- para volver a “liberarlos”, es decir, para devolver, a cambio de dinero una llave digital que vuelve esos archivos a su estado original.

Esta metodología criminal requiere, para su desarrollo, de una organización compleja y bien orquestada. Un verdadero modelo de negocios que se conoce como Ransomware as-a-Service (Raas; ransomware como servicio) que, en los últimos años y a través de diversos ataques con sus respectivos pedidos y pagos de rescate, han movido una cantidad inmensa de dinero.

Videojuegos: 10 nuevos lanzamientos destacados para PC, PlayStation, Xbox y Switch

De acuerdo con un informe de la Red de Control de Delitos Financieros (FinCEN) de los Estados Unidos, durante 2021 esa oficina recibió 1489 presentaciones relacionadas con incidentes de ransomware por el valor de casi US$ 1200 millones.

“El RaaS es una industria que mueve más dinero que la venta de armas o la trata de blancas. Y eso es solamente lo que podemos trackear (rastrear), pero con aquellos pagos que no podemos ver, pues es lo que se llama la underground economy, probablemente el monto es mucho más grande, como el doble o el triple”, explica Marc Rivero, Investigador Senior de Seguridad de Kaspersky.

Rivero, investigador español que también es coordinador del Máster en CiberSeguridad de La Salle en Barcelona, apunta que es necesario “desinfantilizar” el tema; que no se trata de “cuatro cibercriminales jóvenes que prueban suerte en el mundo de cibercrimen”. Por el contrario, “esto es una mafia, hablamos de gente cuyo trabajo es, a jornada completa, hacer cibercrimen. Gente muy profesional”.

La estructura del RaaS

El experto en ciberseguridad describió el esquema de cómo se organizan los grupos dedicados al RaaS: “Yo asemejo el tipo de modelo con la película El Padrino. Tenemos un capo que desarrolla la muestra y luego tenemos los esbirros que, además, se dividen por niveles”.

En esta estructura primero está “la cabeza pensante”, el líder, que, según Rivero, “suele estar ligado al desarrollo principal de esa familia de ransomware, pero también es alguien que tiene muchísimo dinero y recursos para poder orquestar campañas de este tipo”.

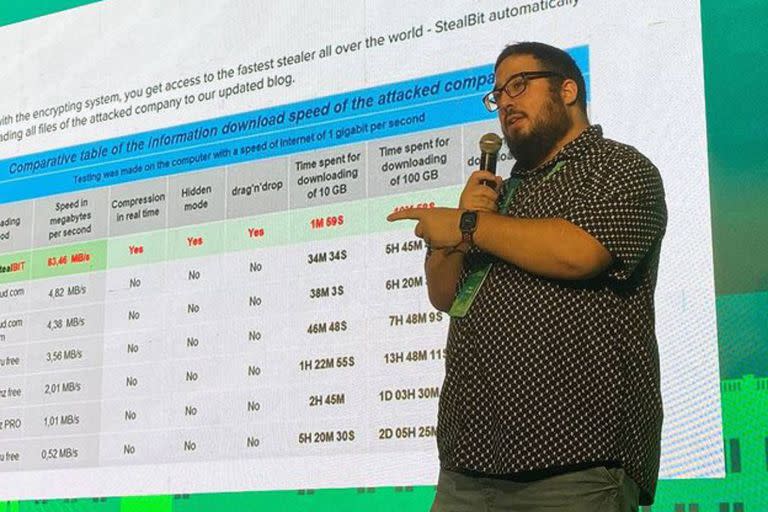

Más abajo pueden encontrarse a los operadores de ransomware, por un lado, y los afiliados, por el otro. Los primeros facilitan el softwatre malicioso capaz de aprovechar un agujero de seguridad y penetrar los sistemas de la víctima, y los segundos “hacen el trabajo sucio de infectar, distribuir y cifrar a la organización atacada”, explica Rivero. Los afiliados, además, pueden trabajar con múltiples grupos al mismo tiempo. Así, por ejemplo, se sabe que grupos como REVil y Lockbit compartieron este tipo de ciberdelincuentes en varias ocasiones.

Y para completar este ecosistema de ciberdelincuencia, existen también los agentes conocidos como Initial Acces Brokers (IAB) o Agentes de Acceso Inicial. “Son un grupo de cibercriminales cuyo único objetivo es ganar acceso ilícito a las empresas y proveen esos accesos a otros cibercriminales. Ellos fijan un precio de venta por su servicio y además un porcentaje del pago de rescate”.

Según el sitio especializado en Tecnología de la información Cio de México, las tarifas de los IAB oscilan entre los US$ 303 por acceso al panel de control y los US$ 9874 por facilitar el ingreso al RDP de una compañía. Además, se suma el porcentaje del rescate, que puede superar el 50 por ciento del dinero pagado para recuperar los archivos.

Con una estructura de trabajo con tantos “empleados”, que tienen que sí o sí relacionarse entre ellos, la pregunta es: ¿cómo es posible que los integrantes de los grupos implicados en el RaaS no puedan ser detectados? “Se basa en su modelo de funcionamiento -detalla Rivero-. Utilizan chat privados, correos cifrados, es muy complicado trackearlos. Se mueven además en el mundo underground dentro de foros de la red TOR. Nosotros conocemos la web normal, la de Google, y luego está la web profunda, que es a la que se accede usando un software especial y ofrece garantías de anonimato al que la usa”.

El ataque

Al igual que otros tipos de software maliciosos, el ransomware se propaga dentro de una compañía por diversas vías. Puede ser a través de campañas de spam, o aprovechando las vulnerabilidades o malas configuraciones de software de las empresas, o mediante actualizaciones de software falsas, canales de descarga de software no confiables y herramientas de activación de programas no oficiales.

Una vez que acceden al sistema de una compañía, los agentes del RaasS pueden ejecutar cuatro acciones que se conocen con las siglas LEDS (iniciales en inglés de las palabras bloquear, cifrar, eliminar y robar). Se bloquea el acceso a un activo del sistema, como un bloqueo de pantalla o el ingreso a una aplicación. Se cifra o encripta un activo, esto es, se lo vuelve inaccesible para el usuario. Se roba y se lo deriva a un archivo o carpeta secreta y, en ultima instancia, se lo elimina, de modo que ese activo sea irrecuperable para siempre.

“En cuanto a la info que bloquean, ellos van a tratar de robar datos que saben que son confidenciales: de usuarios, datos de cuentas, de propiedad intelectual, lo que ellos saben que si lo llegan a publicar es un impacto”, explica el investigador de seguridad y añade que, además del daño evidente por el robo de datos, la compañía recibe un impacto en su reputación.

“Vos le confiás tus datos a una compañía, y esa empresa se ve vulnerable y tus datos de hicieron públicos. Los ciberdelincuentes saben que su acción tiene un gran impacto para la empresa, quizás irrecuperable. Juegan con la credibilidad de la empresa”, detalla Rivero.

Al conocer estas debilidades de las entidades que fueron atacadas, los agentes del ransomware comienzan con el proceso que se conoce como “doble extorsión”. Esto es, además de impedir a la compañía el acceso a sus propios datos, se la amenaza con publicar los archivos robados en diferentes sitios web donde se filtra este tipo de información. Esta metodología extorsiva fue realizada por primera vez por el grupo ransomware Maze.

No se puede pagar el rescate, pero...

Rivero aclara que, por ley, las compañías no pueden pagar el rescate. El especiaista señaló que en las legislaciones de gran parte de los países cuyas empresas sufren ataques de ransomware rige el principio de “no se negocia con terroristas”. “No obstante, tenemos muy claro que hay negocios que si no hubieran pagado probablemente hubieran cerrado”, aclara el experto en ciberseguridad, que añade: “Obviamente recomendamos no pagar a los cibercriminales y ponerse en manos de un experto, que podríamos ser nosotros, para echarte una mano”.

Pero, más allá de lo que dice la legislación, son muchas las veces que los pagos por el rescate de la información se realizan. Para ello, se suele utilizar la red de bitcoins, que permite mover el dinero hacia otras cuentas de tal manera que no sea posible determinar quién es el dueño de ellas. “Hay unos servicios especializados que se conocen como mixers, en los cuales vos hacés la transferencia de bitcoins hacia una dirección de un bullet y esa dirección a su vez hace un millón de transferencias hacia otro millón de bullets, que a su vez hacen lo mismo, de modo que es imposible trackerarlo”, explica Rivero.

También se puede pagar a través de Monero, una criptomoneda que prioriza la privacidad. “Con eso no puedes reconocer ni el emisor, ni el receptor ni el contenido”, especifica el especialista.

Una vez realizado el pago, los ciberdelincuentes envían un programa para desbloquear la información de la empresa. “Te mandan una clave final y un software para que tu hagas click, click y desbloqueas todo”, dice el especialista.

Claro que las compañías tienen que tener fe en que los datos que se filtraron no serán utilizados en el futuro por los autores de la intrusión. “Tienes que confiar en que si has pagado, ellos eliminan la información, pero eso está en tu poder. Si yo trabajara como seguridad en esa compañía, seguiría con temor, claro”.

La situación en la Argentina

La Agencia de la Unión Europea para la Ciberseguridad (Enisa) analizó una muestra de 623 incidentes de ransomware a nivel global y señaló que los países más afectados por este tipo de ataques fueron los Estados Unidos, con 116 incidentes, seguido por Alemania, con 96, y Francia, con 88. Pero a nivel continental, y basado en el mismo análisis, los que más sufren estos incidentes son los europeos.

En cuanto a la situación de los incidentes de ransomware en la Argentina, Rivero no lo despegó de lo que ocurre en el resto de América Latina. “Yo creo que en toda Latinoamérica los incidentes están parejos. Un impacto que es global en Europa posiblemente llegue más tarde a Latinoamérica. Aquí hay menos actividad de la que puede haber en Europa, pero no deja de ser preocupante porque los grupos son muy efectivos”.

“Hay lugares como Brasil mucho más experimentados con el tema del cibercrimen -agrega el especialista-, y hay una buena red de contactos de cibercriminales en la región, y la Argentina forma parte. Hay una red, de alcance internacional, que tiene presencia también en Lationamérica”.

Como un ejemplo reciente de ataque de ransomware en la Argentina se puede citar el incidente que ocurrió a mediados de enero de 2022 en el Senado de la Nación, que encriptó buena parte de la información del sistema de la Cámara Alta y la sumió en un verdadero caos.

El destino de los cibercriminales

Ante la consulta de si alguna vez la justicia pudo atrapar alguno de estos ciberdelincuentes del RaaS o si se mantienen a salvo en el anonimato y ocultos en la web profunda, Rivero responde: “No es que alguna vez cayeran, sino que están cayendo. Hay muchos que caen”.

De inmediato, el especialista español de Kaspersky informa que, en noviembre pasado, se publicó en el reconocido blog de ciberseguridad Krebs on Security que en Ginebra, Suiza, habían atrapado a Vyacheslav “Tank” Penchukov, un ucraniano que había sido el autor de un botnet Zeus y que, según este blog, estaba acusado “de formar parte de un prolífico grupo ciberdelincuente que robó decenas de millones de dólares de pequeñas y medianas empresas en los Estados Unidos y Europa”.

En el mismo sentido, recientemente se conoció que un afiliado canadiense de las operaciones de RaaS NetWalker fue condenado a 20 años de prisión en los Estados Unidos. Este hombre, llamado Sebastien Vachon-Desjardins, fue obligado por la justicia, además, a devolver 21,5 millones de dólares que había obtenido gracias a sus tareas en el cibercrimen contra varias empresas de Estados Unidos y Canadá.

“Tardarás más o menos, pero acabarás cayendo”, afirma Rivero, con optimismo, al hablar del destino de los ciberdelincuentes que están implicados en el Ransomware as a Service.

Yahoo Finanzas

Yahoo Finanzas